Perder el acceso a tu cuenta de redes sociales o correo electrónico tras un ataque malicioso puede resultar angustiante, pero en 2025 existen protocolos claros y herramientas avanzadas para revertir la situación lo antes posible. En esta guía descubrirás los pasos esenciales para identificar el hackeo, asegurar tu identidad, recuperar el control de la cuenta y reforzar la seguridad de tus perfiles a futuro. Además, conocerás recursos complementarios como sssinstagram para sincronizar respaldos de datos y recomendaciones de ciberseguridad de última generación.

Detectar el hackeo y tomar medidas inmediatas

En cuanto sospeches que tu cuenta ha sido comprometida, lo primero es confirmar la intrusión. A menudo recibirás notificaciones de inicio de sesión desde ubicaciones inusuales o cambios en tu perfil (contrasena modificada, publicaciones borradas o mensajes enviados sin tu intervención). Tan pronto como detectes estas señales, intenta iniciar sesión; si te rechaza el sistema, habrás perdido el control. En ese momento, anota la hora y la plataforma afectada, ya que estos datos serán esenciales para los equipos de soporte. No intentes múltiples accesos fallidos, pues podrías provocar un bloqueo temporal que dificulte la recuperación.

Mientras tanto, revisa todos los demás servicios en los que uses la misma contraseña o correo. Cambia inmediatamente las credenciales de tus cuentas bancarias, correo principal y cualquier aplicación de mensajería. Si dispones de un gestor de contraseñas, fuerza el cierre de sesión en estos servicios para interrumpir posibles sesiones activas del atacante. En paralelo, activa la autenticación de dos factores (2FA) en todas las plataformas que lo permitan; en 2025, muchas ofrecen passkeys o verificación biométrica, mucho más seguras que los códigos SMS.

Contactar al soporte técnico de la plataforma

Una vez hayas asegurado tus otros servicios, acude al canal oficial de soporte de la cuenta hackeada. La mayoría de redes sociales y proveedores de correo disponen de formularios especiales para reportar cuentas comprometidas. En 2025, estos formularios incluyen opciones de verificación avanzadas, como reconocimiento facial en tiempo real o validación de documentos digitales emitidos por gobiernos. Prepara una captura de pantalla de la notificación de inicio de sesión sospechoso y documentación oficial (DNI, pasaporte o licencia de conducir) escaneada con alta calidad.

Cuando envíes tu solicitud, sé claro en la descripción: indica fecha, hora, ubicación aproximada del último acceso legítimo y cambios detectados. Muchas plataformas ofrecen un sistema de seguimiento en línea que te asigna un número de caso; utilízalo para consultar el estado del reclamo y subir información adicional si te lo solicitan. En paralelo, publica un breve mensaje en tu perfil alternativo o en un canal de confianza —sin compartir datos sensibles— para avisar a tus contactos que la cuenta principal está en proceso de recuperación. Así evitarás que el atacante engañe a tus conocidos.

Verificación de identidad y restauración del acceso

Después de revisar tu caso, el equipo de soporte enviará un enlace de recuperación o un código temporal a un correo electrónico o número de teléfono alternativo que registraste al crear la cuenta. Si no tienes ya configurados estos datos, durante el reporte te pedirán un contacto de emergencia; proporciónalo con un correo propio o de un familiar de confianza. En muchos servicios ya no basta con un correo de respaldo: ahora se solicita un segundo factor, como una llave de seguridad USB o una passkey almacenada en tu dispositivo, lo que evita suplantaciones a través de SIM swapping o phishing.

Tras completar la verificación, podrás crear una nueva contraseña. Asegúrate de que sea única y robusta, combinando más de doce caracteres, mayúsculas, minúsculas, números y símbolos. Si utilizas un gestor de contraseñas, genera un password seguro y almacénalo allí; así solo tendrás que recordar la clave maestra. Una vez restablecido el acceso, revisa inmediatamente tus ajustes de seguridad: activa notificaciones de inicio de sesión, cambia la dirección de correo de recuperación y actualiza las apps de autenticación con los nuevos tokens.

Auditoría de actividad y limpieza de la cuenta

Con el control restaurado, procede a auditar la actividad reciente. Revisa los mensajes enviados, publicaciones, seguidores agregados y aplicaciones con acceso a la cuenta desde la sección de permisos o apps conectadas. Revoca cualquier integración que no reconozcas y elimina las publicaciones o comentarios que el atacante haya realizado. En plataformas como Instagram o Facebook, accede a “Registro de actividad” para filtrar por fechas y detectar cambios no autorizados. Si encuentras contenido dañino o inapropiado, bórralo de inmediato y, de ser necesario, emite una disculpa pública breve para aclarar a tus seguidores que el incidente no partió de ti.

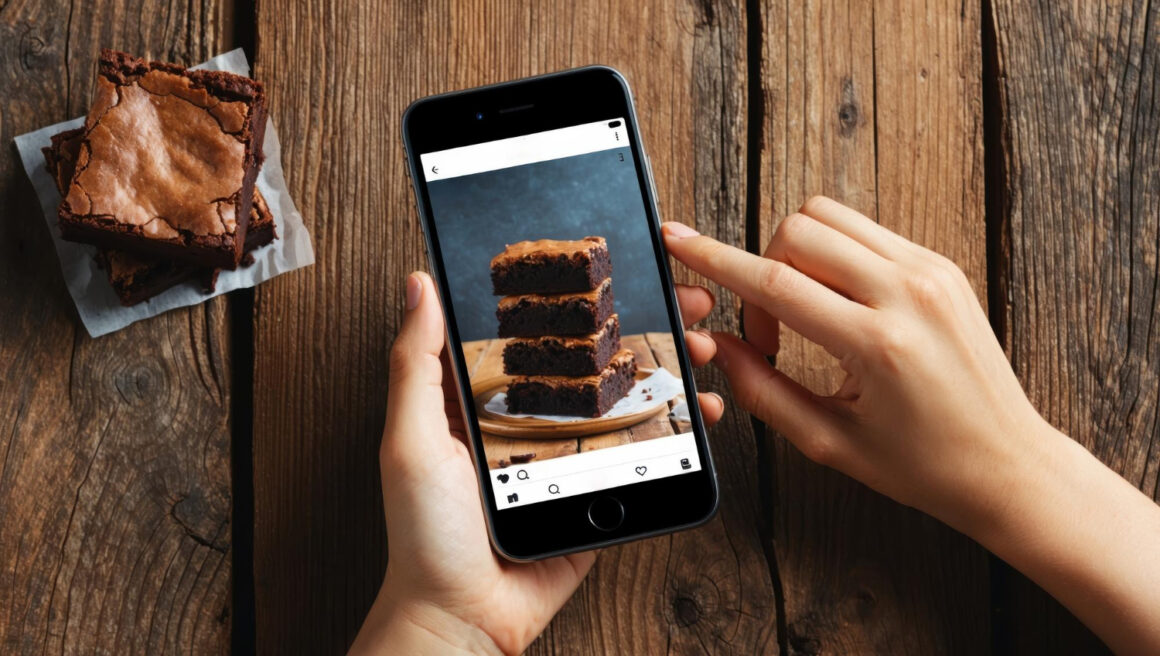

Adicionalmente, descarga una copia completa de tus datos si la plataforma lo permite. En 2025, la mayoría ofrece exportaciones en formatos estructurados JSON o CSV que incluyen mensajes, fotos y registros de actividad. Descarga el archivo y guárdalo en un lugar seguro; si trabajas con contenido multimedia, sincronízalo con sssinstagram para conservar una copia offline en alta resolución y metadatos intactos. Este respaldo resulta clave si en el futuro necesitas comprobar alguna modificación histórica.

Fortalecer tu seguridad a largo plazo

La recuperación de tu cuenta hackeada no debe verse como el final del proceso, sino como el punto de partida para reforzar tu ciberseguridad. Empieza por habilitar la autenticación multifactor (MFA) en todos los servicios críticos: usa passkeys cuando estén disponibles y complementa con apps de autenticación basadas en estándares FIDO2. Considera adquirir una llave física de seguridad (YubiKey o similar) para proteger cuentas de máxima sensibilidad, como tu correo principal y tu banca en línea.

Revisa también tus hábitos digitales: evita hacer clic en enlaces sospechosos, descarga aplicaciones solo de tiendas oficiales y mantén tu sistema operativo y antivirus actualizados. Educa a tus contactos sobre los riesgos de phishing y sim swapping, y considera utilizar una red privada virtual (VPN) en redes Wi-Fi públicas. Por último, establece recordatorios periódicos para cambiar contraseñas y auditar los accesos en tus cuentas más relevantes.